请注意,本文编写于 985 天前,最后修改于 985 天前,其中某些信息可能已经过时。

目录

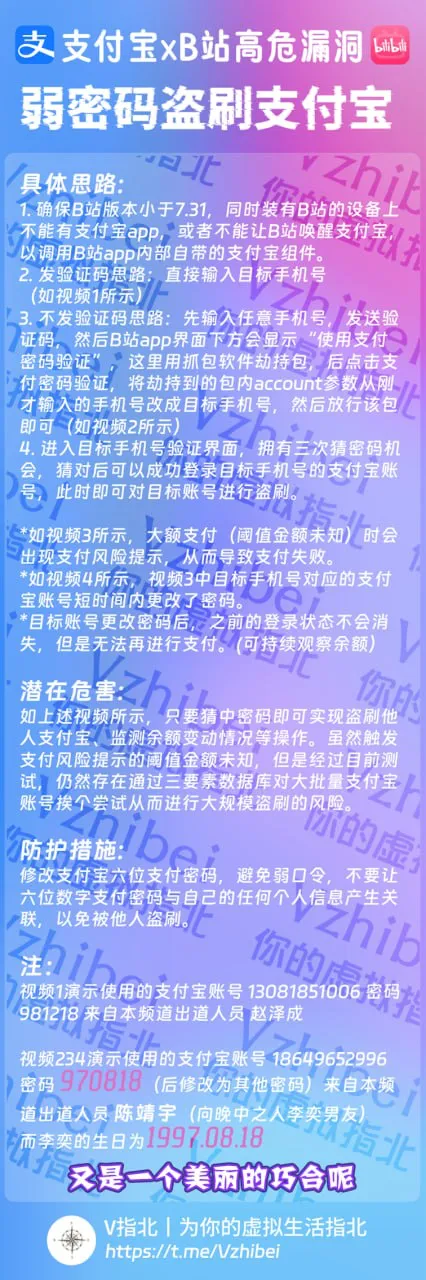

高危漏洞,一定要改掉支付宝弱口令!

1、具体操作步骤

- 步骤1

确保B站版本小于7.31, 同时装有B站的设备上不能有支付宝app,或者不能让B站唤醒支付宝,以调用B站app内部自带的支付宝组件。 - 步骤2

发验证码思路;直接输入目标手机号 (如视频1所示,这里不能放视频) - 步骤3

不发验证码思路:先输入任意手机号,发送验证码,然后B站app界面下方会显示“使用支付 密码验证”,这里用抓包软件劫持包,后点击支付密码验证,,这里用抓包软件劫持包,然后点击支 付密码验证,将劫持到的包内account参数,从刚才输入的的手机号改成目标手机号码,然后放行请求包即可

(在原来在视频2中演示,但这里不能放视频) - 步骤4

进入目标手机号验证界面,拥有三次猜密码机会,猜对后可以成功登录目标手机的支付宝账号,此时可以对目标账号进行盗刷

2、潜在危害:

如上步骤所示 只要猜中密码即可实现盗刷他人支付宝、监测余额变动情況等操作。 虽然触发支付风险提示的阈值金额未知,但是经过目前测试,仍然存在通过三要素数据库对大批量支付宝 账号换个尝试,从而进行大规摸盗刷的风险

3、防护措施

修改支付宝6位支付密码,避免入口令,不要让6位数字支付密码与自己的任何个人信息产生相关,以避免他人盗取。 一定要避开:

- 手机号其中6位

- 生日

- 身份证其中6位

- 有顺序,如:123456

- 相同数字过多,如:666888

4、信息来源

本文作者:花菜

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

目录